27 kwietnia Cały dzień

Rosnący trend w cyfrowym świecie komunikacji, który rozwija się na naszych monitorach. Nie chodzi już tylko o hakowanie, ale dzięki ludzkiej naturze i szybkości budowania zaufania nakłanianie do podawania prywatnych danych.

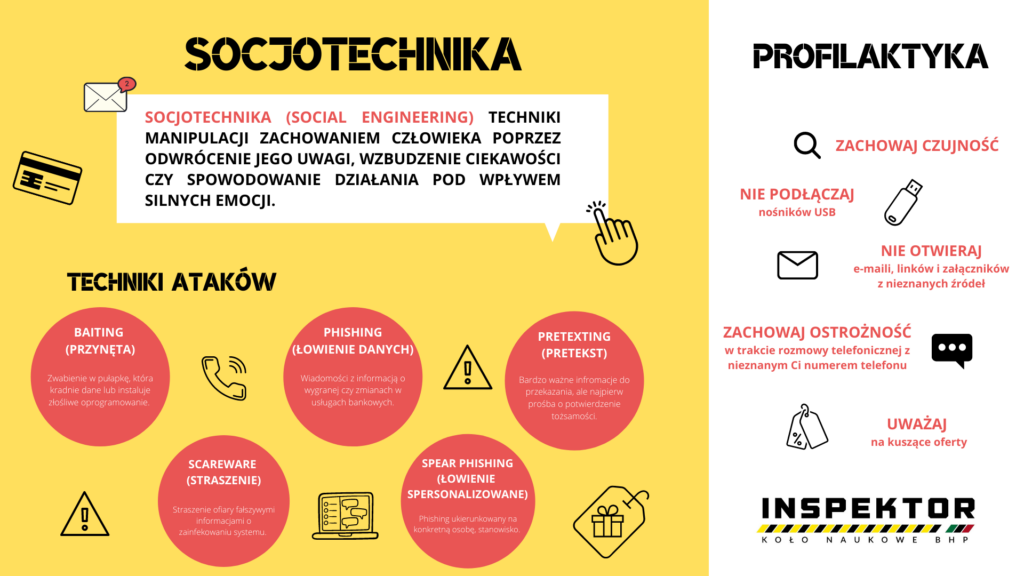

W obecnych czasach, gdy niemalże każda dziedzina naszego życia jest powiązana z Internetem, łącznie z komunikacją, rozrywką, transportem, zakupami i nie tylko, coraz łatwiej o oszustwa, których ofiarą może paść każdy z nas. Czy słyszeliście kiedyś o socjotechnice? Są to techniki polegające na oszukiwaniu ludzi poprzez nakłonienie ich do ujawnienia swoich prywatnych danych, takich jak hasła lub dane bankowe, lub do udzielenia dostępu do komputera w celu dyskretnego zainstalowania złośliwego oprogramowania. Złodzieje i oszuści korzystają z socjotechniki, ponieważ łatwiej jest namówić kogoś do ujawnienia haseł niż zhakować go.

Ogólnie rzecz biorąc, osoby atakujące za pomocą socjotechniki mają jeden z dwóch celów:

- Sabotaż – zakłócenie lub uszkodzenie danych w celu spowodowania szkód czy też niedogodności.

- Kradzież – pozyskanie wartościowych danych, takich jak informacje, dostępy lub pieniądze.

Jednym z najlepszych sposobów zabezpieczenia się przed atakami socjotechnicznymi jest umiejętność ich identyfikacji. Przyjrzyjmy się paru typom ataków socjotechnicznych.

Ataki phishingowe – wyglądam na godnego zaufania?

Osoby stosujące techniki phishingowe podszywają się pod zaufaną instytucję lub osobę, próbując przekonać ofiarę do ujawnienia danych osobowych i innych wartościowych przedmiotów. Ataki z wykorzystaniem phishingu są ukierunkowane na dwa sposoby:

- Phishing spamowy lub masowy phishing to powszechny atak wymierzony w wielu użytkowników. Ataki te są niespersonalizowane i próbują złapać każdą, niczego niepodejrzewającą osobę.

- Spear phishing to atak wykorzystujący spersonalizowane informacje, aby dotrzeć do konkretnych użytkowników. Takie ataki są skierowane w szczególności na ofiary o „wysokiej wartości”, takie jak celebryci, wyższe kierownictwo i wysocy urzędnicy państwowi.

Jakich technik mogą używać oszuści?

Wyłudzanie informacji przez e-mail to najbardziej tradycyjny sposób phishingu. Wykorzystuje on wiadomości mailowe, nakłaniające do odpowiedzi lub dalszych działań wiążących się z udostępnieniem danych. Kolejny przykład to połączenia telefoniczne z phishingiem głosowym (vishingiem). Mogą one automatycznie rejestrować wszystkie napływające dane. Najpopularniejszą ostatnio wśród oszustów metodą są SMS-y phishingowe (smishing) lub wiadomości w aplikacjach mobilnych, zawierające łącze internetowe lub proszące o dalsze działanie za pośrednictwem fałszywego adresu e-mail lub numeru telefonu.

Przykładem może być ostatnia fala fałszywych sms’ów o treści: „Drogi Adresacie, ze względu na wagę zamówionego przedmiotu, prosimy o dokonanie dopłaty. Aby Twoja paczka ruszyła w drogę. Kliknij w link: ***”.

Pamiętajmy, aby zawsze weryfikować takie wiadomości na oficjalnych infoliniach lub aplikacjach firm, czy banków!

Przynęta – mam dla Ciebie wyjątkową okazję (dla siebie Twoje dane)

Przynęta oferuje ofierze coś kuszącego lub ciekawego, aby zwabić ją w pułapkę socjotechniki. W tym celu oszust może oferować bezpłatne pobranie muzyki lub kartę podarunkową w celu nakłonienia użytkownika do podania danych uwierzytelniających.

Popularne metody oszust mogą obejmować także:

- Nośniki USB pozostawione w miejscach publicznych, takich jak biblioteki, czy parkingi.

- Załączniki do wiadomości e-mail zawierające szczegółowe informacje na temat bezpłatnej oferty lub fałszywego bezpłatnego oprogramowania.

To tylko kilka z setek metod, które na co dzień stosują oszuści. Jak bronić się i zapobiegać atakom socjotechnicznym?

„Zbyt piękne żeby było prawdziwe?” – TAK!, nie daj się złapać

Oto kilka ważnych sposobów ochrony:

- Nigdy nie klikaj linków w żadnych e-mailach lub wiadomościach,

- Używaj uwierzytelnienia wieloskładnikowego,

- Używaj silnych haseł i menedżera haseł,

- Nigdy nie zostawiaj swoich urządzeń niezabezpieczonych w miejscach publicznych,

- Staraj się nie logować na urządzeniach w miejscach publicznych (np. biblioteka, punkty ksero).

Pamiętajmy także, że jeśli mamy jakiekolwiek wątpliwości – nie działajmy pochopnie, ani pod wpływem emocji!

Przed udostępnieniem swoich danych zastanów się, czy oferowana Ci promocja w Internecie nie brzmi zbyt pięknie, by była prawdziwa? Czy Twój znajomy naprawdę poprosił Cię o wysłanie mu pieniędzy? Czy załącznik lub link nie wygląda podejrzanie?

Atakujący oczekują, że podejmiesz działania przed rozważeniem ryzyka, co oznacza, że powinieneś postąpić odwrotnie!

Artykuł przygotowany przez SKN BHP Inspektor